Según informó el medio digital PCMag, la inteligencia artificial maligna en cuestión se llama WormGPT y no tiene ningún tipo de restricción a la hora de atender peticiones maliciosas.

En la jerga del mundo hacker se llama "script kiddies" a los novatos que confían en un "script" para acceder a los datos que buscan. Normalmente estos scripts se compran en línea, pero con WormGPT se abre la puerta de generarlos uno mismo. Según el medio, cuesta muy poco hacer que desarrolle código a medida para una acción concreta.

El desarrollador de WormGPT dijo que su inteligencia artificial se trata de una alternativa a ChatGPT, pero que permitirá "hacer toda clase de cosas ilegales para vender en línea en el futuro". Cualquier cosa que los hackers con intenciones malignas hagan, WormGPT mostrará cómo se hace de manera rápida y eficiente.

Para desarrollar esta inteligencia artificial generativa tan particular, el creador de WormGPT explicó que se basó en un lenguaje antiguo y de código abierto llamado GPT-J, que data de 2021. Después se entrenó al modelo en creación de programas malignos.

Según el medio, también es posible pedirle a WormGPT que cree un correo electrónico convincente para iniciar una campaña de estafas ("phishing"). Los resultados, al parecer, son inquietantes: el correo electrónico era persuasivo y mostraba potencial para realizar ataques sofisticados de este tipo.

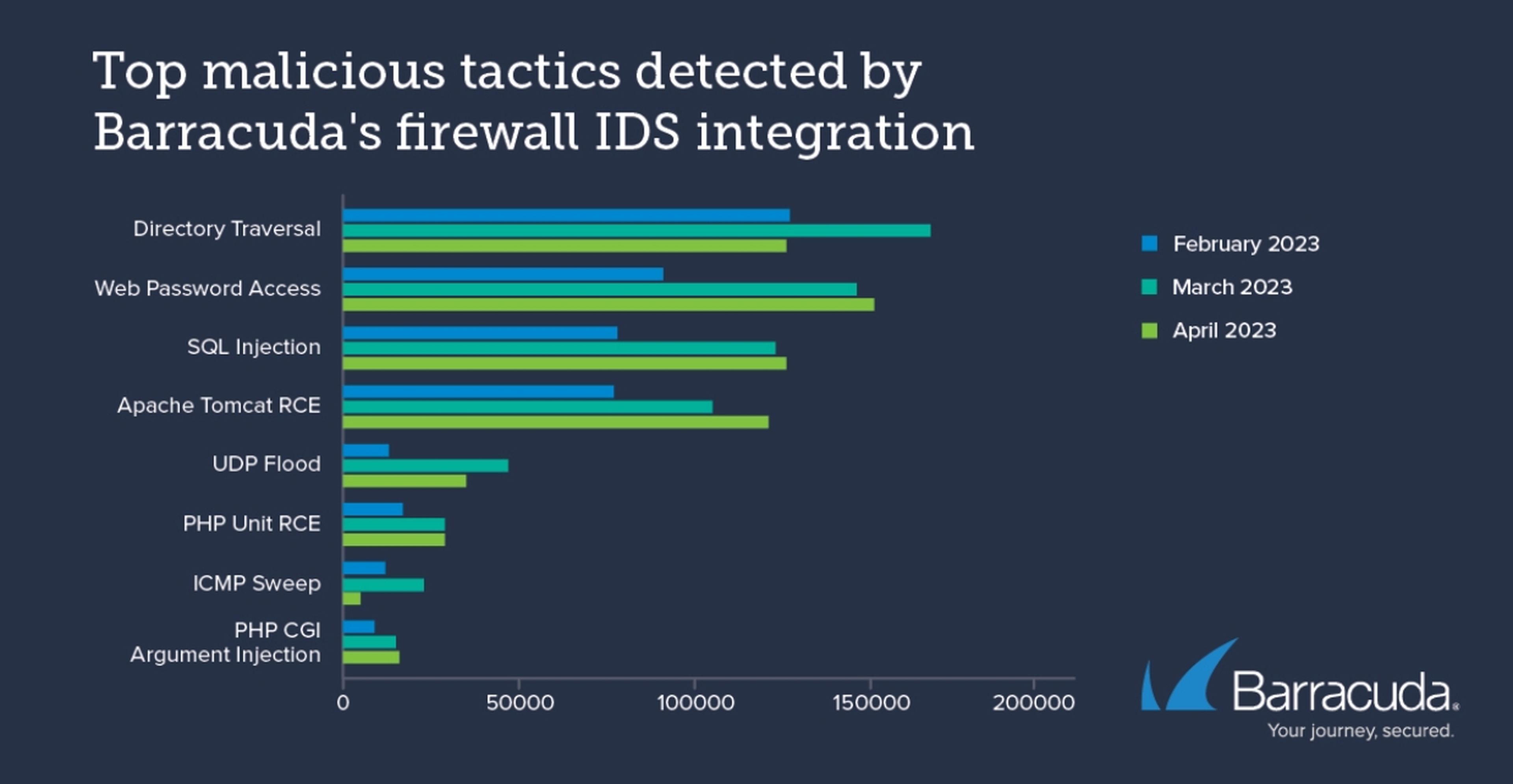

El lado oscuro de la inteligencia artificial

ChatGPT es empleada por cibercriminales para la creación de virus informáticos. De acuerdo con la empresa de ciberseguridad Check Point, el cibercrimen consiguió superar las barreras de este chatbot, capaz de responder casi a cualquier pregunta gracias al uso de inteligencia artificial, para crear mensajes para estafas y elaborar código malicioso.

"Con ChatGPT es posible agilizar mucho la cadena de ataque", dijo al medio español ABC Eusebio Nieva, director técnico para España y Portugal de Check Point, que realizó investigaciones realizadas con la inteligencia artificial desarrollada por la empresa OpenAI.

"Vimos que en algunos foros de la 'darkweb' que los cibercriminales hablaban de que estaban usando ChatGPT para crear código malicioso destinado al robo de información. Intentamos probar la herramienta para ver si lo conseguimos y así fue", dijo Nieva.

Tras la realización de este hallazgo, OpenAI realizó cambios en la herramienta destinados a "restringir la interfaz texto", es decir, la propia página de la plataforma, para evitar que los cibercriminales puedan seguir utilizándolo para generar código malicioso.

"El problema es que esa protección no existe en la API (sigla en inglés por interfaz de programación de aplicaciones) de ChatGPT", señaló el directivo de la empresa de ciberseguridad.

La API de una herramienta como ChatGPT permite que dos aplicaciones se comuniquen y el usuario pueda utilizar funciones del chatbot en otra aplicación. Se trata de un procedimiento parecido al que algunos usuarios siguieron para mantener conversaciones con la inteligencia artificial en aplicaciones como WhatsApp.

Textos para estafas y códigos para robos

Check Point descubrió que varios cibercriminales aleccionan a otros actores maliciosos sobre cómo explotar la API de ChatGPT para utilizar la herramienta para lanzar estafas o crear correos electrónicos destinados a engañar a los usuarios en estafas.

En un foro clandestino, por ejemplo, un usuario ofrece acceso a un bot de Telegram capaz de funcionar exactamente igual que la inteligencia artificial de OpenAI. La herramienta puede crear, sin problema, texto para estafas por correo y código malicioso destinado al robo de información.

"Los mensajes para ciberestafas que desarrolla son buenísimos. Están mucho mejor que los que solemos encontrar en las campañas más tradicionales, que suelen tener muchos errores", admitió el director técnico de la empresa de ciberseguridad.

El ingenio está desarrollado con el objetivo de sacarle partido a nivel económico. De este modo, los delincuentes pueden acceder de forma gratuita a la versión maliciosa de ChatGPT para 20 consultas gratuitas y luego se les cobra 5,50 dólares por cada 100 consultas.

.png)